使用nginx+php組建的網站只要允許上傳圖片就可能被黑客入侵,直到5.21日凌晨,nginx尚未發布修復該漏洞的補丁;已經有一些網站被黑了,管理員速修復!

國內頂級安全團隊80sec于5.20日下午6點發布了一個關于nginx的漏洞通告,由于該漏洞的存在,使用nginx+php組建的網站只要允許上傳圖片就可能被黑客入侵,直到5.21日凌晨,nginx尚未發布修復該漏洞的補丁;已經有一些網站被黑了,管理員速修復!

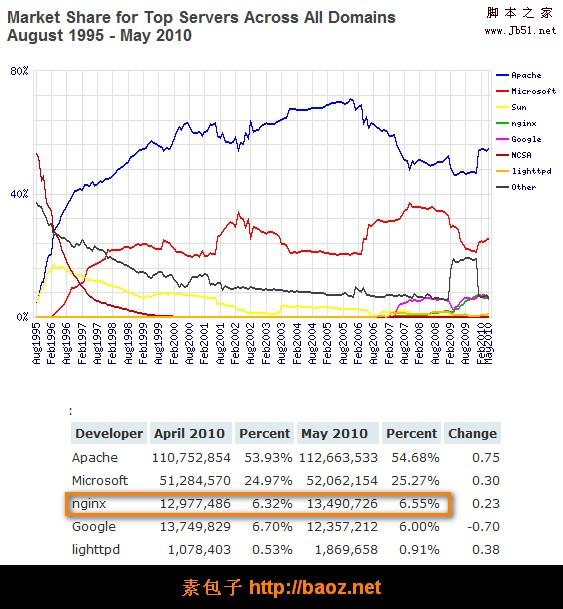

根據Netcraft的統計,直到2010年4月,全球一共有1300萬臺服務器運行著nginx程序;非常保守的估計,其中至少有600萬臺服務器運行著nginx并啟用了php支持;繼續保守的估計,其中有1/6,也就是100萬臺服務器允許用戶上傳圖片。有圖有真相。

沒錯,重申一次,由于nginx有漏洞,這100萬臺服務器可能通過上傳圖片的方法被黑客輕易的植入木馬。植入木馬的過程也非常簡單,就是把木馬改成圖片上傳就是了,由于危害非常大,就不說細節了。

說了那么多,我想大家對80sec這個頂級安全團隊比較好奇吧,素包子簡單介紹一下。

80sec團隊由一群年輕、充滿活力、充滿體力、充滿激情、富有創造力的未婚dota男組成,他們均在各大互聯網公司從事信息安全工作,他們的口號是know it then hack it,素包子非常認同這個觀點:“我們只要非常熟悉一個事物,就有可能客觀的發現它的不足之處,同時我們也能的發現該事物的優點”。

下面介紹一下他們的豐功偉績,他們曾發現IIS、IE、FireFox、Maxthon、世界之窗、PHPWind、DeDeCMS、QQ mail、QuarkMail、EXTMail等軟件的漏洞,可見碩果累累。

既然介紹了80sec,就不得不介紹另外一個非常專注WEB安全的頂級安全團隊80vul,該團隊同樣也是由80后的男童鞋組成(90后表示壓力很大:p),他們也發現了大量WEB APP的安全漏洞,例如IE、Gmail、wordpress、PHPWind、DISCUZ、MYBB等。

據說黑客已經在行動了;安全人員、系統管理人員、行動起來吧,趕緊修復該漏洞;最好不要有僥幸心理,否則下一個被黑客入侵的可能就是你的網站。根據80sec安全公告的描述,臨時修復方法如下,可3選其一。

1、設置php.ini的cgi.fix_pathinfo為0,重啟php。最方便,但修改設置的影響需要自己評估。

2、給nginx的vhost配置添加如下內容,重啟nginx。vhost較少的情況下也很方便。

|

if ( $fastcgi_script_name ~ \..*\/.*php ) {

return 403;

}

|

3、禁止上傳目錄解釋PHP程序。不需要動webserver,如果vhost和服務器較多,短期內難度急劇上升;建議在vhost和服務器較少的情況下采用。