SQL注入攻擊是黑客對數據庫進行攻擊常用的手段之一,隨著B/S模式應用開發的發展,使用這種模式編寫應用程序的程序員也越來越多。但是由于程序員的水平及經驗參差不齊,相當大一部分程序員在編寫代碼的時候,沒有對用戶輸入數據的合法性進行判斷,使應用程序存在安全隱患。用戶可以提交一段數據庫查詢代碼,根據程序返回的結果,獲得某些他想獲取的數據,這就是所謂的SQL Injection,即SQL注入。

一 背景

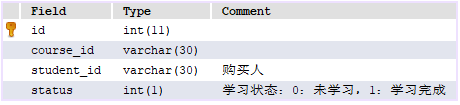

假如某高校開發了一個網課系統,要求學生選課后完成學習,數據庫中有一張表course,這張表存放著每個學生的選課信息及完成情況,具體設計如下:

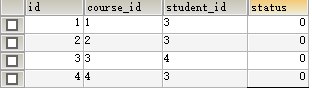

數據如下:

本系統采用mysql做為數據庫,使用Jdbc來進行數據庫的相關操作。系統提供了一個功能查詢該學生的課程完成情況,代碼如下。

@RestController

public class Controller {

@Autowired

SqlInject sqlInject;

@GetMapping("list")

public ListCourse> courseList(@RequestParam("studentId") String studentId){

ListCourse> orders = sqlInject.orderList(studentId);

return orders;

}

}

@Service

public class SqlInject {

@Autowired

private JdbcTemplate jdbcTemplate;

public ListCourse> orderList(String studentId){

String sql = "select id,course_id,student_id,status from course where student_id = "+ studentId;

return jdbcTemplate.query(sql,new BeanPropertyRowMapper(Course.class));

}

}

二 注入攻擊演示

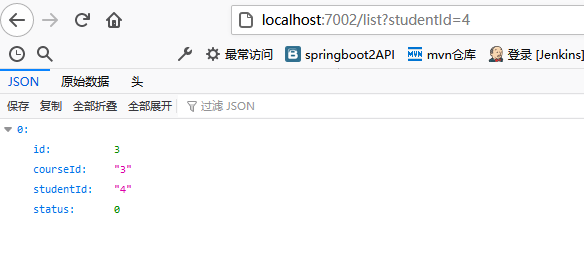

1. 正常情況下查詢一個學生所選課程及完成情況只需要傳入student_id,便可以查到相關數據。

根據響應結果,我們很快便能寫出對應的sql,如下:

select id,course_id,student_id,status

from course

where student_id = 4

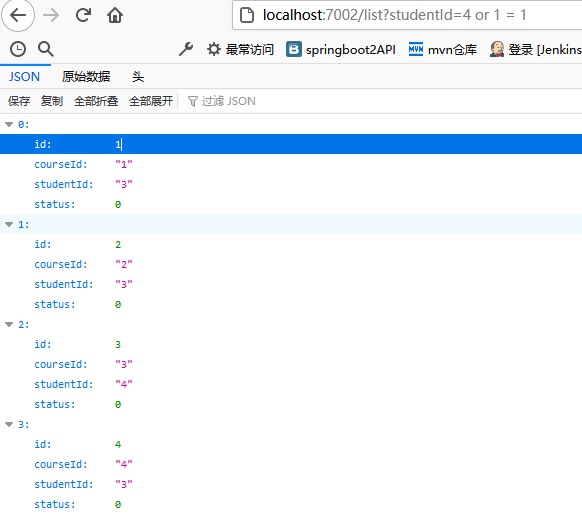

2. 如果我們想要獲取這張表的所有數據,只需要保證上面這個sql的where條件恒真就可以了。

select id,course_id,student_id,status

from course

where student_id = 4 or 1 = 1

請求接口的時候將studendId 設置為4 or 1 = 1,這樣這條sql的where條件就恒真了。sql也就等同于下面這樣

select id,course_id,student_id,status

from course

請求結果如下,我們拿到了這張表的所有數據

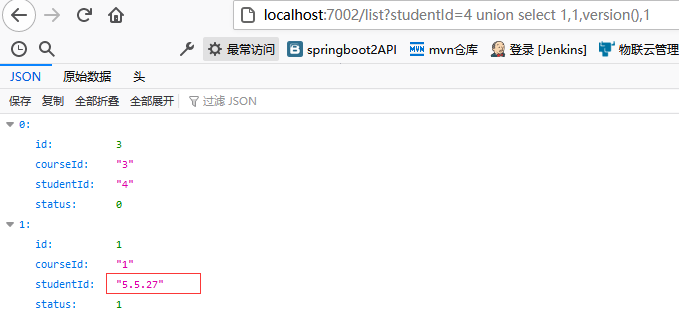

3. 查詢mysql版本號,使用union拼接sql

union select 1,1,version(),1

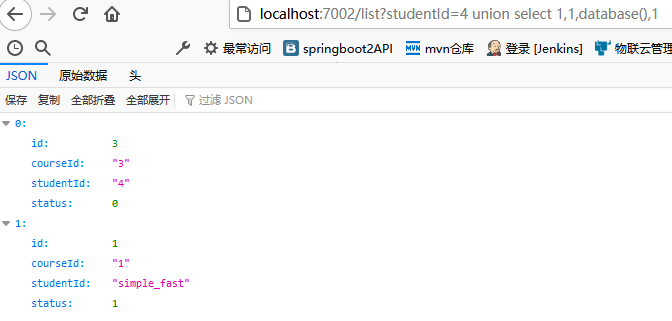

4. 查詢數據庫名

union select 1,1,database(),1

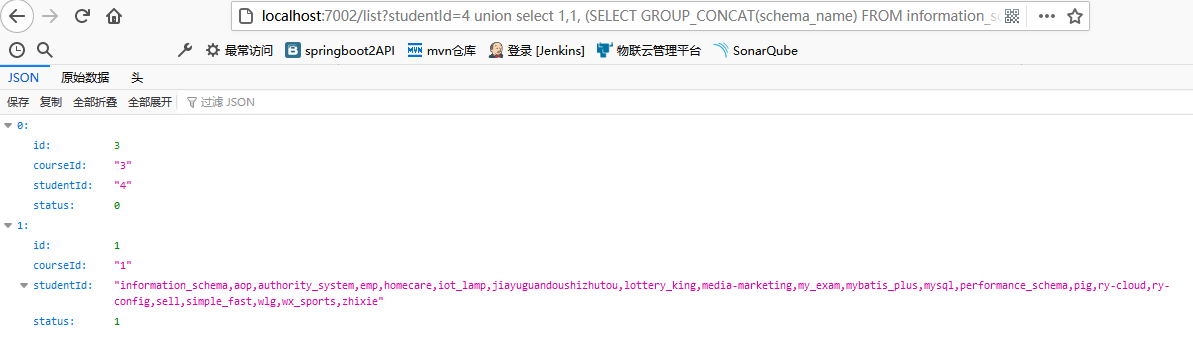

5. 查詢mysql當前用戶的所有庫

union select 1,1, (SELECT GROUP_CONCAT(schema_name) FROM information_schema.schemata) schemaName,1

看完上面這些演示后,你害怕了嗎?你所有的數據配置都完全暴露出來了,除此之外,還可以完成很多操作,更新數據、刪庫、刪表等等。

三 如何防止sql注入

1. 代碼層防止sql注入攻擊的最佳方案就是sql預編譯

public ListCourse> orderList(String studentId){

String sql = "select id,course_id,student_id,status from course where student_id = ?";

return jdbcTemplate.query(sql,new Object[]{studentId},new BeanPropertyRowMapper(Course.class));

}

這樣我們傳進來的參數 4 or 1 = 1就會被當作是一個student_id,所以就不會出現sql注入了。

2. 確認每種數據的類型,比如是數字,數據庫則必須使用int類型來存儲

3. 規定數據長度,能在一定程度上防止sql注入

4. 嚴格限制數據庫權限,能最大程度減少sql注入的危害

5. 避免直接響應一些sql異常信息,sql發生異常后,自定義異常進行響應

6. 過濾參數中含有的一些數據庫關鍵詞

@Component

public class SqlInjectionFilter implements Filter {

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain chain) throws IOException, ServletException {

HttpServletRequest req=(HttpServletRequest)servletRequest;

HttpServletRequest res=(HttpServletRequest)servletResponse;

//獲得所有請求參數名

Enumeration params = req.getParameterNames();

String sql = "";

while (params.hasMoreElements()) {

// 得到參數名

String name = params.nextElement().toString();

// 得到參數對應值

String[] value = req.getParameterValues(name);

for (int i = 0; i value.length; i++) {

sql = sql + value[i];

}

}

if (sqlValidate(sql)) {

throw new IOException("您發送請求中的參數中含有非法字符");

} else {

chain.doFilter(servletRequest,servletResponse);

}

}

/**

* 關鍵詞校驗

* @param str

* @return

*/

protected static boolean sqlValidate(String str) {

// 統一轉為小寫

str = str.toLowerCase();

// 過濾掉的sql關鍵字,可以手動添加

String badStr = "'|and|exec|execute|insert|select|delete|update|count|drop|*|%|chr|mid|master|truncate|" +

"char|declare|sitename|net user|xp_cmdshell|;|or|-|+|,|like'|and|exec|execute|insert|create|drop|" +

"table|from|grant|use|group_concat|column_name|" +

"information_schema.columns|table_schema|union|where|select|delete|update|order|by|count|*|" +

"chr|mid|master|truncate|char|declare|or|;|-|--|+|,|like|//|/|%|#";

String[] badStrs = badStr.split("\\|");

for (int i = 0; i badStrs.length; i++) {

if (str.indexOf(badStrs[i]) >= 0) {

return true;

}

}

return false;

}

}

到此這篇關于如何有效防止sql注入的方法的文章就介紹到這了,更多相關sql防止注入內容請搜索腳本之家以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持腳本之家!

您可能感興趣的文章:- Java SQL注入案例教程及html基礎入門

- MyBatis下SQL注入攻擊的3種方式

- SQL注入的實現以及防范示例詳解

- Mybatis-Plus的應用場景描述及注入SQL原理分析

- Java使用過濾器防止SQL注入XSS腳本注入的實現

- 實例介紹SQL注入以及如何解決

- 有效防止sql注入的方法演示

- 數據庫之SQL注入原理以及過程的簡單介紹