目錄

- Thinkphp RCE漏洞和掃描流量

- 漏洞原理回顧

- Thinkphp漏洞全網(wǎng)掃描

- 總結(jié)

Thinkphp RCE漏洞和掃描流量

漏洞原理回顧

5.0.x版本漏洞

原理在于Thinkphp處理請求的關(guān)鍵類為Request(thinkphp/library/think/Request.php),該類可以實現(xiàn)對HTTP請求的一些設(shè)置

Thinkphp支持配置“表單偽裝變量”,默認情況下該變量值為_method,因此在method()中,可以通過“表單偽裝變量”進行變量覆蓋實現(xiàn)對該類任意函數(shù)的調(diào)用,并且$_POST作為函數(shù)的參數(shù)傳入。可以構(gòu)造請求來實現(xiàn)對Request類屬性值的覆蓋,例如覆蓋filter屬性(filter屬性保存了用于全局過濾的函數(shù)),從而實現(xiàn)代碼執(zhí)行。

5.1.x-5.2.x版本漏洞

與5.0.x版本漏洞相似,漏洞點都存在于Request(thinkphp/library/think/Request.php)類中,其中:

$method變量是$this->method,其等同于POST的“_method”參數(shù)值,可以利用覆蓋$filter的屬性值(filter屬性保存了用于全局過濾的函數(shù)),從而實現(xiàn)代碼執(zhí)行。

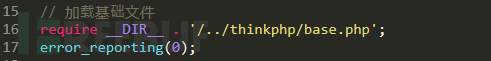

該漏洞觸發(fā)時會出現(xiàn)警告級別的異常導致程序終止,此時需要設(shè)置忽略異常提示,在public/index.php中配置error_reporting(0)忽略異常繼續(xù)運行代碼,如下圖:

Thinkphp漏洞全網(wǎng)掃描

從流量角度來看,利用Thinkphp漏洞就是發(fā)一個http包。我們發(fā)現(xiàn)某黑客的掃描器是先寫一個簡單的一句話作為指紋,后續(xù)再訪問這個文件看是否返回指紋信息,訪問成功說明shell已經(jīng)成功,基本就是發(fā)兩個http包,掃描器記下成功寫入的shell的網(wǎng)站ip和url然后手工用菜刀連接,進行后續(xù)操作。

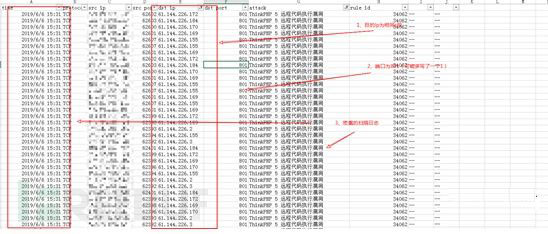

從IPS設(shè)備日志和人工驗證,攻擊者的攻擊步驟包含2步:1、全網(wǎng)掃描發(fā)送exp,根據(jù)指紋識別是否getshell;2、菜刀連接,進行遠程控制;

全網(wǎng)掃描發(fā)送exp

一般掃描日志都是遍歷B段或C段,時間也比較密集,某個被記錄的掃描器日志片段如下,

具備3個特征:1、目的ip為相同C段或者B段,2、端口比較固定,3掃描時間非常密集

掃描器發(fā)送的確認shell已經(jīng)寫入成功的報文,采用掃描器專用的指紋,所以ips是沒有這種檢測規(guī)則的。

菜刀連接

在攻擊者手工菜刀連接被攻陷的站點時,也會被ips檢測到,通過上下文關(guān)聯(lián)溯源到thinkphp漏洞作為攻擊者的突破口。挑選幾個當時記錄的典型案例:

被攻陷的鄭州服務器1(122.114.24.216):

該網(wǎng)站確實為thinkphp5發(fā)開,當時webshell木馬還在服務器上未被刪除。可以通過服務器訪問黑客上傳的該木馬,指紋信息為baidu,掃描器用這個指紋來自動判斷getshell成功并記錄url。

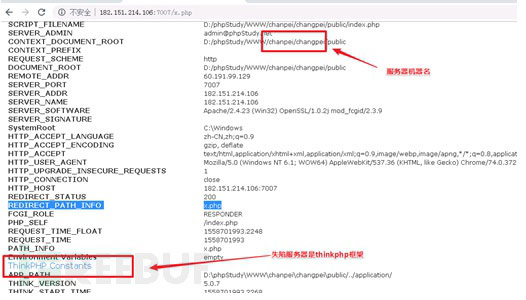

被攻陷的四川服務器(182.151.214.106):

被攻陷的四川服務器(182.151.214.106):

這個案例木馬雖然被清除,但是當時服務器還是可以連通,服務器也是thinkphp框架,用戶名疑似chanpei

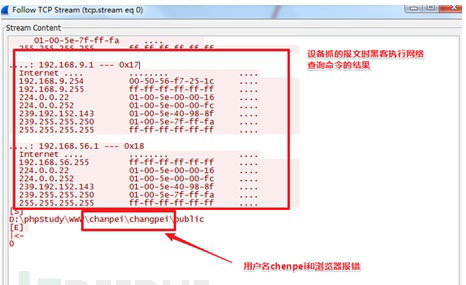

設(shè)備記錄了黑客連接木馬并執(zhí)行網(wǎng)絡查詢命令時的報文,得到的信息與以上報錯信息一致。并且看得出服務器也所處為內(nèi)網(wǎng)的一臺機器,截圖看到至少該網(wǎng)絡包含192.168.9.0和192.168.56.0兩個子網(wǎng),如下圖:

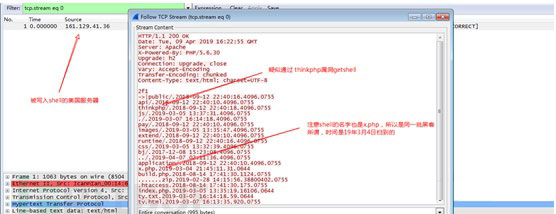

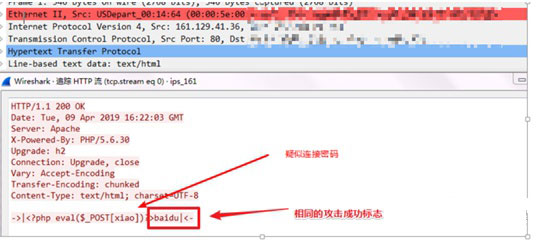

被攻陷的美國服務器(161.129.41.36):

美國這臺服務器上的webshell也被清理掉了,通過設(shè)備抓包,發(fā)現(xiàn)有黑客使用了相同的webshell木馬,即 x.php,懷疑是同一批黑客。

黑客在瀏覽美國服務器上x.php(webshell)文件內(nèi)容時,設(shè)備記錄了x.php的密碼為xiao,并且標志位也是baidu。

可以看出利用這兩個Thinkphp高危RCE漏洞,當時是掃到了大量的服務器漏洞的。

總結(jié)

本文結(jié)合Thinkphp的歷史漏洞原理,分享了發(fā)現(xiàn)利用Thinkphp漏洞攻擊成功的案例。目前設(shè)備每天檢測到最多的日志就是weblogic、struts2、thinkphp這類直接getshell的日志或者ssh rdp暴力破解日志。很多攻擊者一旦發(fā)現(xiàn)最新的exp就裝備到自己的掃描器上面全網(wǎng)一陣掃,一天下來可能就是若干個shell。所以出現(xiàn)高危漏洞后建議用戶及時打上補丁,配置好安全設(shè)備策略,從實際幾個案例來看,掃描器的風險一直都在。如果能配置好網(wǎng)站禁止ip直接訪問,能在某種程度上緩解一下這種威脅。

以上就是如何從防護角度看Thinkphp歷史漏洞的詳細內(nèi)容,更多關(guān)于從防護角度看Thinkphp歷史漏洞的資料請關(guān)注腳本之家其它相關(guān)文章!

您可能感興趣的文章:- ThinkPHP 5.x遠程命令執(zhí)行漏洞復現(xiàn)

- ThinkPHP框架任意代碼執(zhí)行漏洞的利用及其修復方法

- 對于ThinkPHP框架早期版本的一個SQL注入漏洞詳細分析

- ThinkPHP的標簽制作實例講解

- thinkphp的鉤子的兩種配置和兩種調(diào)用方法

- phpstudy的安裝及ThinkPHP框架的搭建圖文講解

- ThinkPHP6.0 重寫URL去掉Index.php的解決方法

- ThinkPHP6通過Ucenter實現(xiàn)注冊登錄的示例代碼

- Thinkphp5+Redis實現(xiàn)商品秒殺代碼實例講解