命令注入

命令注入(Command Injection),對一些函數的參數沒有做過濾或過濾不嚴導致的,可以執行系統或者應用指令(CMD命令或者 bash 命令)的一種注入攻擊手段���。

常見的執行系統命令的函數有

- system()

- passthru()

- exec()

- shell_exec()

- popen()

- proc_open()

- pcntl_exec()

system()函數

string system ( string $command [, int $return_var ] )

$command為執行的命令,return_var可選,用來存放命令執行后的狀態碼

system()函數執行有回顯��,將執行結果輸出到頁面上

passthru()函數

void passthru ( string $command [, int $return_var ] )

和system函數類似����,$command為執行的命令,return_var可選���,用來存放命令執行后的狀態碼

執行有回顯,將執行結果輸出到頁面上

?php passthru("whoami");?>

exec()函數

string exec ( string $command [, array $output [, int $return_var ]] )

$command是要執行的命令

$output是獲得執行命令輸出的每一行字符串�,$return_var用來保存命令執行的狀態碼(檢測成功或失?��。?/p>

exec()函數執行無回顯�,默認返回最后一行結果

?php echo exec("whoami");?>

?php

$test = "ipconfig";

exec($test,$array);

print_r($array);

?>

shell_exec()函數

string shell_exec( string command)

command是要執行的命令

shell_exec()函數默認無回顯��,通過 echo 可將執行結果輸出到頁面

?php echo shell_exec("whoami");?>

反引號 `

shell_exec() 函數實際上僅是反撇號 (`) 操作符的變體��,當禁用shell_exec時,` 也不可執行

在php中稱之為執行運算符,PHP 將嘗試將反引號中的內容作為 shell 命令來執行����,并將其輸出信息返回

popen()函數

resource popen ( string $command , string $mode )

函數需要兩個參數����,一個是執行的命令command����,另外一個是指針文件的連接模式mode���,有r和w代表讀和寫�����。

函數不會直接返回執行結果�,而是返回一個文件指針�,但是命令已經執行。

popen()打開一個指向進程的管道,該進程由派生給定的command命令執行而產生���。

返回一個和fopen()所返回的相同的文件指針,只不過它是單向的(只能用于讀或寫)并且必須用pclose()來關閉。

此指針可以用于fgets()���,fgetss()和 fwrite()

?php popen( 'whoami >> c:/1.txt', 'r' ); ?>

?php

$test = "ls /tmp/test";

$fp = popen($test,"r");

//popen打一個進程通道

while (!feof($fp)) {

//從通道里面取得東西

$out = fgets($fp, 4096);

echo $out;

//打印出來 }pclose($fp);?>

proc_open()函數

resource proc_open (string $cmd ,array $descriptorspec ,array $pipes [, string $cwd [, array $env [, array $other_options ]]])

與Popen函數類似,但是可以提供雙向管道

?php

$test = "ipconfig";

$array = array(array("pipe","r"), //標準輸入

array("pipe","w"), //標準輸出內容

array("pipe","w") //標準輸出錯誤

);

$fp = proc_open($test,$array,$pipes); //打開一個進程通道

echo stream_get_contents($pipes[1]); //為什么是$pipes[1]�,因為1是輸出內容 proc_close($fp);

?>

pcntl_exec()函數

void pcntl_exec ( string $path [, array $args [, array $envs ]] )

path是可執行二進制文件路徑或一個在文件第一行指定了 一個可執行文件路徑標頭的腳本

args是一個要傳遞給程序的參數的字符串數組���。

pcntl是linux下的一個擴展��,需要額外安裝,可以支持 php 的多線程操作�。

pcntl_exec函數的作用是在當前進程空間執行指定程序�,版本要求:PHP > 4.2.0

?php

pcntl_exec( "/bin/bash" , array("whoami"));

?>

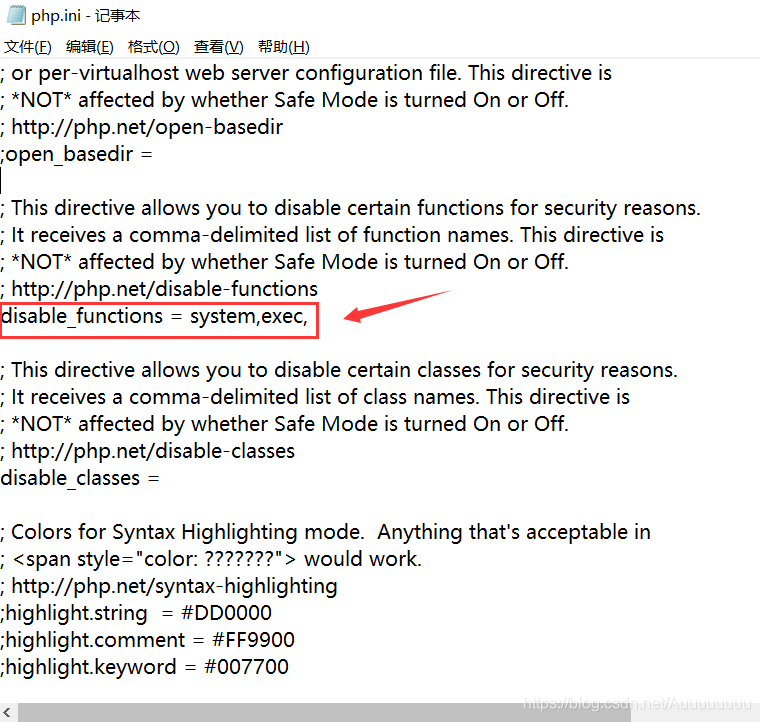

對這些危險函數���,可以在php.ini中禁用�����,進行安全加固

到此這篇關于PHP執行系統命令函數實例講解的文章就介紹到這了,更多相關PHP執行系統命令函數內容請搜索腳本之家以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持腳本之家!

您可能感興趣的文章:- PHP的命令行擴展Readline相關函數的使用

- PHP中垃圾回收相關函數的使用

- PHP中斷言函數的使用詳解

- 詳解各種PHP函數漏洞

- PHP危險函數禁用深入詳解

- PHP的imageTtfText()函數深入詳解

- PHP之header函數詳解

- php中sort函數排序知識點總結

- php中rsort函數實例用法

- 淺談定義一個PHP函數