前些天一位朋友要我?guī)兔ψ鲆粏吸c登錄,其實這個概念早已耳熟能詳,但實際應用很少,難得最近輕閑,于是決定通過本文來詳細描述一個SSO解決方案,希望對大家有所幫助。SSO的解決方案很多,但搜索結果令人大失所望,大部分是相互轉載,并且描述的也是走馬觀花。

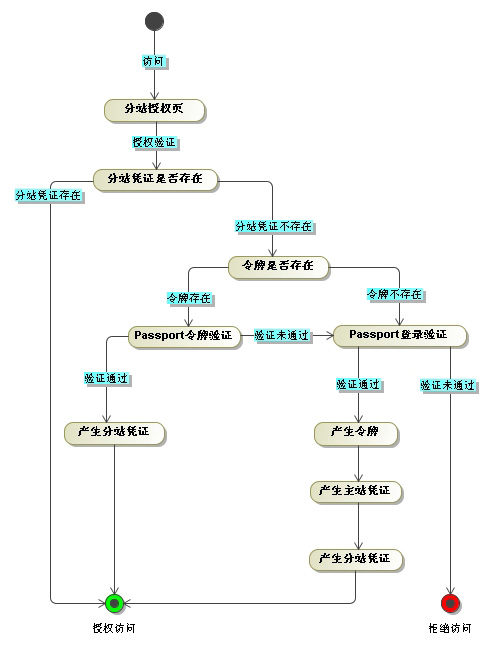

閑話少敘,進入正題,我的想法是使用集中驗證方式,多個站點集中Passport驗證。 如下圖所示:

為方便清晰描述,先定義幾個名詞,本文中出現(xiàn)之處均為如下含義。

主站:Passport集中驗證服務器 http://www.passport.com/ 。

分站:http://www.a.com/、http://www.b.com/、http://www.c.com/

憑證:用戶登錄后產(chǎn)生的數(shù)據(jù)標識,用于識別授權用戶,可為多種方式,DEMO中主站我使用的是Cache,分站使用Session。

令牌:由Passport頒發(fā)可在各分站中流通的唯一標識。

OK,現(xiàn)在描述一下單點登錄的過程:

情形一、匿名用戶:匿名用戶訪問分站a上的一個授權頁面,首先跳轉到主站讓用戶輸入帳號、密碼進行登錄,驗證通過后產(chǎn)生主站憑證,同時產(chǎn)生令牌,跳轉回分站a,此時分站a檢測到用戶已持有令牌,于是用令牌再次去主站獲取用戶憑證,獲取成功后允許用戶訪問該授權頁面。同時產(chǎn)生分站a的本地憑證,當該用戶需要再次驗證時將先檢查本地憑證,以減少網(wǎng)絡交互。

情形二、在分站a登錄的用戶訪問分站b:因為用戶在分站a登錄過,已持有令牌,所以分站b會用令牌去主站獲取用戶憑證,獲取成功后允許用戶訪問授權頁面。同時產(chǎn)生分站b的本地憑證。

設計完成后,接下來是方案實現(xiàn)的一些關鍵點:

令牌:令牌由主站頒發(fā),主站頒發(fā)令牌同時生成用戶憑證,并記錄令牌與用戶憑證之間的對應關系,以根據(jù)用戶提供的令牌響應對應的憑證;令牌要在各跨域分站中進行流通,所以DEMO中令牌我使用主站的Cookie,并指定Cookie.Domain="passport.com"。各分站如何共享主站的Cookie?從分站Redirect到主站頁面,然后該頁面讀取Cookie并以URL參數(shù)方式回傳即可,可在DEMO代碼中查看詳細實現(xiàn),當然如果哪位有更好的令牌實現(xiàn)方式也拿出來分享。

復制代碼 代碼如下:

//產(chǎn)生令牌

string tokenValue = Guid.NewGuid().ToString().ToUpper();

HttpCookie tokenCookie = new HttpCookie("Token");

tokenCookie.Values.Add("Value", tokenValue);

tokenCookie.Domain = "passport.com";

Response.AppendCookie(tokenCookie);

主站憑證:主站憑證是一個關系表,包含了三個字段:令牌、憑證數(shù)據(jù)、過期時間。有多種實現(xiàn)方式可供選擇,要求可靠的話用數(shù)據(jù)庫,要求性能的話用Cache,DEMO中我使用的是Cache中的DataTable。如下代碼所示:

復制代碼 代碼如下:

/// summary>

/// 初始化數(shù)據(jù)結構

/// /summary>

/// remarks>

/// ----------------------------------------------------

/// | token(令牌) | info(用戶憑證) | timeout(過期時間) |

/// |--------------------------------------------------|

/// /remarks>

private static void cacheInit()

{

if (HttpContext.Current.Cache["CERT"] == null)

{

DataTable dt = new DataTable();

dt.Columns.Add("token", Type.GetType("System.String"));

dt.Columns["token"].Unique = true;

dt.Columns.Add("info", Type.GetType("System.Object"));

dt.Columns["info"].DefaultValue = null;

dt.Columns.Add("timeout", Type.GetType("System.DateTime"));

dt.Columns["timeout"].DefaultValue = DateTime.Now.AddMinutes(double.Parse(System.Configuration.ConfigurationManager.AppSettings["timeout"]));

DataColumn[] keys = new DataColumn[1];

keys[0] = dt.Columns["token"];

dt.PrimaryKey = keys;

//Cache的過期時間為 令牌過期時間*2

HttpContext.Current.Cache.Insert("CERT", dt, null, DateTime.MaxValue, TimeSpan.FromMinutes(double.Parse(System.Configuration.ConfigurationManager.AppSettings["timeout"]) * 2));

}

}

分站憑證:分站憑證主要用于減少重復驗證時網(wǎng)絡的交互,比如用戶已在分站a上登錄過,當他再次訪問分站a時,就不必使用令牌去主站驗證了,因為分站a已有該用戶的憑證。分站憑證相對比較簡單,使用Session、Cookie均可。

分站SSO頁面基類:分站使用SSO的頁面會做一系列的邏輯判斷處理,如文章開頭的流程圖。如果有多個頁面的話不可能為每個頁寫一個這樣的邏輯,OK,那么把這套邏輯封裝成一個基類,凡是要使用SSO的頁面繼承該基類即可。如下代碼所示:

復制代碼 代碼如下:

using System;

using System.Data;

using System.Configuration;

using System.Web;

using System.Web.Security;

using System.Web.UI;

using System.Web.UI.WebControls;

using System.Web.UI.WebControls.WebParts;

using System.Web.UI.HtmlControls;

using System.Text.RegularExpressions;

namespace SSO.SiteA.Class

{

/// summary>

/// 授權頁面基類

/// /summary>

public class AuthBase : System.Web.UI.Page

{

protected override void OnLoad(EventArgs e)

{

if (Session["Token"] != null)

{

//分站憑證存在

Response.Write("恭喜,分站憑證存在,您被授權訪問該頁面!");

}

else

{

//令牌驗證結果

if (Request.QueryString["Token"] != null)

{

if (Request.QueryString["Token"] != "$Token$")

{

//持有令牌

string tokenValue = Request.QueryString["Token"];

//調(diào)用WebService獲取主站憑證

SSO.SiteA.RefPassport.TokenService tokenService = new SSO.SiteA.RefPassport.TokenService();

object o = tokenService.TokenGetCredence(tokenValue);

if (o != null)

{

//令牌正確

Session["Token"] = o;

Response.Write("恭喜,令牌存在,您被授權訪問該頁面!");

}

else

{

//令牌錯誤

Response.Redirect(this.replaceToken());

}

}

else

{

//未持有令牌

Response.Redirect(this.replaceToken());

}

}

//未進行令牌驗證,去主站驗證

else

{

Response.Redirect(this.getTokenURL());

}

}

base.OnLoad(e);

}

/// summary>

/// 獲取帶令牌請求的URL

/// 在當前URL中附加上令牌請求參數(shù)

/// /summary>

/// returns>/returns>

private string getTokenURL()

{

string url = Request.Url.AbsoluteUri;

Regex reg = new Regex(@"^.*\?.+=.+$");

if (reg.IsMatch(url))

url += "Token=$Token$";

else

url += "?Token=$Token$";

return "http://www.passport.com/gettoken.aspx?BackURL=" + Server.UrlEncode(url);

}

/// summary>

/// 去掉URL中的令牌

/// 在當前URL中去掉令牌參數(shù)

/// /summary>

/// returns>/returns>

private string replaceToken()

{

string url = Request.Url.AbsoluteUri;

url = Regex.Replace(url, @"(\?|)Token=.*", "", RegexOptions.IgnoreCase);

return "http://www.passport.com/userlogin.aspx?BackURL=" + Server.UrlEncode(url);

}

}//end class

}

用戶退出:用戶退出時分別清空主站憑證與當前分站憑證。如果要求A站點退出,B、C站點也退出,可自行擴展接口清空每個分站憑證。

主站過期憑證/令牌清除:定時清除(DataTable)Cache[“CERT”]中timeout字段超過當前時間的記錄。

您可能感興趣的文章:- asp.net BasePage類+Session通用用戶登錄權限控制

- ASP.NET中在一般處理程序中使用session的簡單介紹

- ASP.NET Session使用詳解

- asp.net(c#)有關 Session 操作的幾個誤區(qū)

- ASP.NET登錄注冊頁面實現(xiàn)

- 一款經(jīng)典的ajax登錄頁面 后臺asp.net

- ASP.NET MVC5網(wǎng)站開發(fā)用戶登錄、注銷(五)

- .net MVC使用Session驗證用戶登錄(4)