問題來源

眾所周知,所有的網絡行為都會產生相應的網絡流量,那么所有的網絡攻擊行為也有其對應的流量特點,那么是否能根據流量特點進而分析出其對應的是什么攻擊行為呢?

我在虛擬機上使用vulnhub的靶場環境進行模擬攻擊,然乎使用wireshark進行抓包分析流量。

問題出現

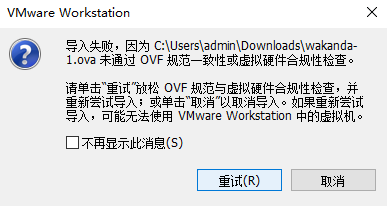

因為vulnhub的環境是ova文件的虛擬機,是需要使用virtualbox打開的,但是我沒有用過vbox,想著把他導入vmware中進行測試,很快遇到了第一個問題:當我把ova文件導入vmware時報錯了,錯誤如下:

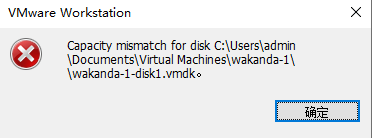

我嘗試放松OVF規范與虛擬硬件合規性檢查,但是報了另外的錯誤,如下:

在網上找了很多的教程,例如重新下載vtools,解壓ova文件后更改vmdx文件的sha1值等等,嘗試過之后發現均不生效,之后請教了很多同學也沒有找到有效的解決辦法。

解決方法

最后請教了AJEST老師找到了解決辦法,在此表示感謝!

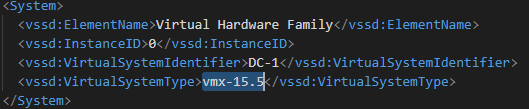

解壓ova文件會得到兩個文件,后綴名分別為ovf和vmdx,使用記事本打開ovf文件,將下面的語句改成相應的vmware版本即可,例如我使用的是15.5版本,就改成

<System>

<vssd:ElementName>Virtual Hardware Family</vssd:ElementName>

<vssd:InstanceID>0</vssd:InstanceID>

<vssd:VirtualSystemIdentifier>DC-1</vssd:VirtualSystemIdentifier>

<vssd:VirtualSystemType>vmx-15.5</vssd:VirtualSystemType>

</System>

之后導入解壓后的ovf文件,第一次還是會提示錯誤,點擊重試即可。

其他

在解決完上面的問題之后還遇到了其他的問題,我的兩臺虛擬機進行三次握手的過程我沒有辦法抓到,原因是因為我的虛擬機網絡設置了僅主機模式,這樣的話是沒有辦法在物理主機上抓到虛擬機的包的,因為不會在物理主機上生成相應的虛擬網卡。需要把網卡改成NAT模式即可。

到此這篇關于vmware導入ova文件踩坑記小結的文章就介紹到這了,更多相關vmware導入ova內容請搜索腳本之家以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持腳本之家!