文檔寫好有一段時間了,可一直不敢上傳,對服務器安全了解得越多,就越覺得自己很膚淺,很多都還沒入門,發上來在這么多大神面前搬門弄斧,一不小心可能就會給劈得渣都不剩了。

在編寫的過程中,有不少地方心里明白是怎么回事,要怎么去分析和處理,但就是不知道怎么用文字表述出來(真是書到用時方狠少啊),文筆有限也請大家見諒。

有的地方想深入一些說說,講一些所以然出來,但個人實力有限,我也只是知其然而已。現在也只能厚著臉皮講一講自己在服務器日常管理的一些方法,和近段時間碰到一些問題的分析處理方式,而一些其他的攻擊方法,那也只有碰到后才能根據實際情況來作出處理,現在沒有碰到也不知道怎么講那些分析處理方法,文中提出的一些內容僅供參考,大家可以做為一種操作的思路。

上一文《服務器安全部署文檔》中,只是寫了怎么部署服務器才能更安全些,但為什么要這樣設置,為什么要用McAfee防火墻等,卻沒有詳細的進行描述,不過想想,如果真的再講細一點,那文檔的長度可能還要多一半,大家就真的看得更頭暈了,呵呵......不過本文會對其中一小部分內容重新進行說明,補充一下。

好了就不再啰嗦了,轉入正題。

目錄

1. 前言 3

2. 部署環境 3

2.1 服務器環境信息 3

3. 安全檢查 4

3.1. 檢查VirusScan控制臺 4

3.2. 檢查McAfee HIP防火墻 6

3.3. 檢查Windows防火墻 9

3.4. 檢查IIS相關設置和網站目錄訪問權限 10

3.5. 檢查管理員帳號 14

3.6. 檢查Windows日志 15

3.7. 檢查IIS網站訪問日志 16

3.8. 檢查FTP日志 17

3.9. 檢查網站相關日志 17

3.10. 檢查服務器運行進程 19

4. 備份數據 21

5. 相關說明 21

1.前言

服務器做好了安全部署以后,如果沒有做好日常維護的話,那就等于將圍著籬笆的羊群放在空曠的草原上而不去理它,當有一天狼發現了籬笆存在問題,扒開籬笆闖進羊群盡情享受時,而主人卻遠在天邊而不知。而做好日常維護的話,就可以比較及時發現問題并修復漏洞,減少損失。

2. 部署環境

略(請參考服務器部署文檔)

3. 安全檢查

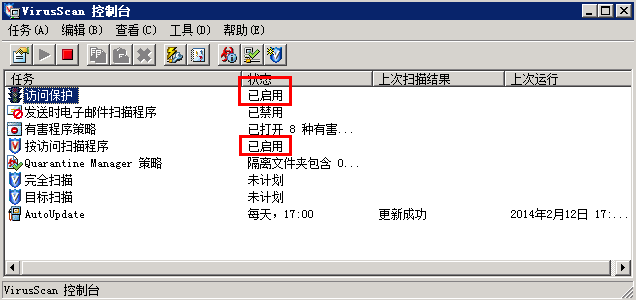

3.1. 檢查McAfee的VirusScan控制臺

可能有朋友會問,為什么使用McAfee而不用其他工具?這是因為McAfee有訪問保護這個功能,只要開啟了對應的安全策略,那么不過通授權(訪問保護里設置的排除進程)的所有軟件,都無法進行對應的操作。比如開啟了“禁止在 Windows 文件夾中創建新的可執行文件”或自定義一個策略,禁止在服務器上所有目錄創建dll與exe文件,那么別人在黑服務器時,調用了一些方法可能就無法執行了。萬一他們使用了我們開放的一些服務上傳了木馬或入侵進來的,這種安全策略也會給他們在進行提權操作時帶來很大的困難。

在啟用這些策略后,我們在添加排除進程時,必須將不了解不熟悉的進程全部排除在外,有一些進程不是必須要用到的,臨時開放后就要將它刪除,才能讓服務器更加安全。當然不怕神一樣的敵人,就怕豬一樣的隊友,服務器管理糊亂設置,看到日志中的阻止項就順手加入排除進程的話,那我也無話可說了。

打開VirusScan控制臺

檢查相關項是否正常開啟

檢查訪問保護日志

查看是否有新禁用或阻止記錄,查看該記錄是什么帳戶操作的,是否影響網站的運行,然后再考慮是否加入到規則列表中,一般來說阻止項不影響網站或服務運行的,全部不用理睬。

從日志這里,你可以看到是什么用戶在操作的,運行的是那個程序,做什么操作的時候給阻止的。一般來說我們服務器是做網站用的,如果這里禁用的是SYSTEM或IIS的相關帳號,那么認真看看這些程序是不是網站運行必須的,是的話就放行,不是的就不用理它。而管理員帳號的操作,如果是自己操作時產生的,就臨時放行一下就可以了,如果不是的話,就要查查是不是可能給入侵了。

如果需要添加的,就加入到訪問保護的排除進程規則中

添加后再測試一下看看是否正常,如果還不行,再打開查看一下日志,將新日志記錄所禁止的進程添加到對應策略里。

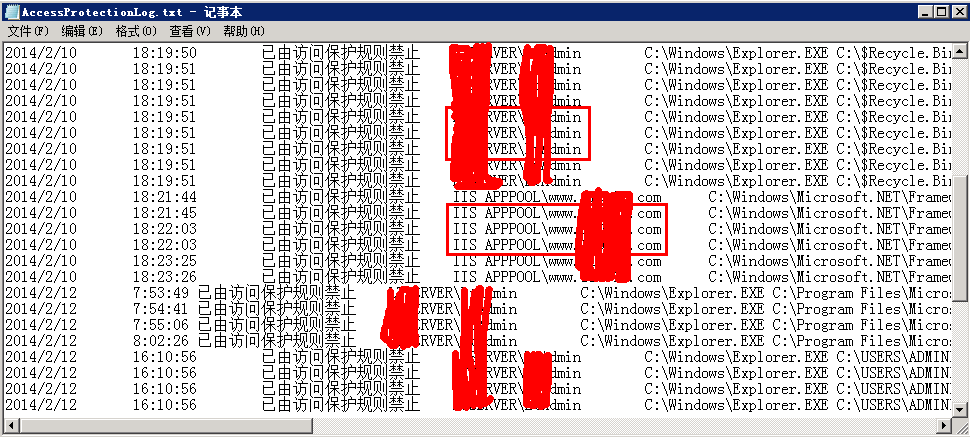

3.2. 檢查McAfee HIP防火墻

McAfee HIP防火墻可以直接監控服務器所有端口對內對外的所有訪問,可以直接禁用指定軟件使用某個端口,可即時防御和阻擋已知的、零時差、阻斷服務 (DoS)、分散式阻斷服務 (DDoS)、SYN Flood 與加密式攻擊等。

如果啟用了應用程序策略,還可以直接控制服務器所有軟件的使用與運行。

雙擊防火墻圖標打開防火墻軟件

查看IPS政策防入侵防火墻是否開啟

檢查防火墻是否啟用,并查看里面已設置好的規則里是否有新添加的項,判斷這些項設置是否正常

查看活動記錄,開啟紀錄所有允許項目,看看有沒有新的端口有訪問鏈接,并判斷是否充許,如果不允許的話,在防火墻規則中手動添加進去

手動添加阻止規則

再次查看活動記錄,該商品的訪問已給阻止

如果想服務器更安全的話,還可以開啟應用策略功能,這樣的話服務器里運行任何軟件都需要經過授權了,雖然會比較麻煩,但系統也會更加安全可靠,具體怎么設置大家可以在虛擬機上測試一下就知道了。

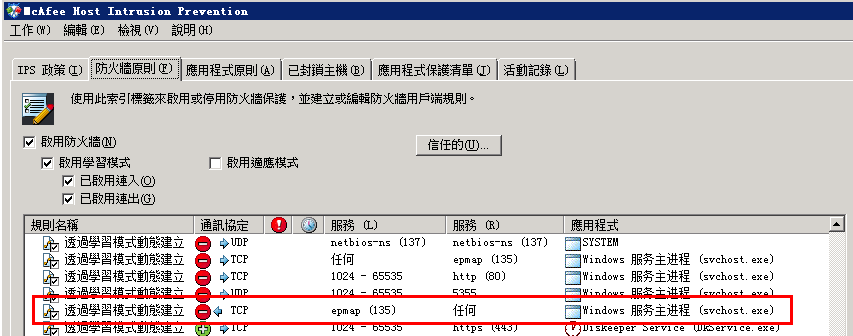

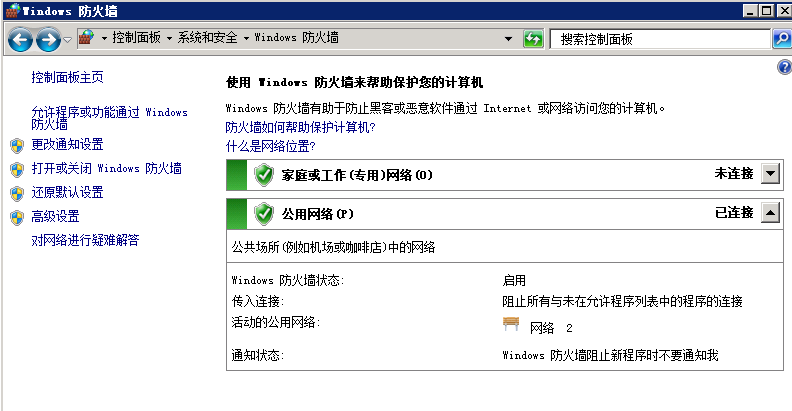

3.3. 檢查Windows防火墻

打開Windows防火墻,查看該防火墻是否開啟(雖然已經有McAfee防火墻在了,但系統自帶防火墻還要須要開啟,以防止萬一不小心關閉了其中一個防火墻時,另外一個還處于開啟狀態)

檢查防火墻端口開啟情況,是否是自己設定那些,有沒有新增開啟端口,有的話做出相應判斷并咨詢服務器的其他管理人員。

3.4. 檢查IIS相關設置和網站目錄訪問權限

主要檢查幾個網站的目錄設置,查看是否開啟了目錄寫入權限,然后對所有有寫入權限的文件夾檢查其是否有可執行權限

同時檢查網站有沒有多出新的目錄(有的目錄可能是開發人員隨意添加的而服務器管理員又不清楚,有的可能是黑客添加的),這些目錄權限設置如何等。

除了檢查寫入權限外,也檢查一下是否添加了新的帳戶,如果根目錄有寫入權限的話就得小心了,另外如果多了新的帳戶也要注意一下是否是其他管理員添加的

檢查可寫入目錄是否有可執行權限

將網站的相關文件夾都按上面方法檢查一下,另外對于JS、CSS、Images、配置、日志、HTML等不用執行的目錄,雖然沒有設置有寫入權限,最好也將它們設置成無腳本執行限制

3.5. 檢查管理員帳號

打開服務器管理器,檢查帳號是否為默認的幾個,是否有多出新的帳號來(一般服務器給入侵后,都會另外創建了一些新帳號或將一些原本隸屬于Guest組的帳號提升為管理員或User等組權限)

由于在新的虛擬機上測試并寫本文檔,IIS訪問帳號權限使用的是應用程序池帳號,所以這里就不像上一遍文章那樣有很多帳號

查看Administrator帳號隸屬組是否為空

檢查DisableGuest帳號是否隸屬于Guests,且帳號是否是禁用狀態

如果還有其他帳號,也做以上檢查

3.6. 檢查Windows日志

日志文件對我們是非常重要的,可以從中查看各種帳戶的操作痕跡,所以最好將日志存儲路徑重新修改一下,另外日志目錄的SYSTEM帳號權限也設置成可以只讀與添加,而不能修改,這樣萬一給入侵了,也刪除、修改不了日志文件。(對于日志路徑修改的文章網上很多,這里就不再詳細描述了)

我們檢查日志,主要查看日志中的警告和錯誤信息,從中分析出那些是由于代碼問題引發的異常(將這些異常發給相關同事進行修復),那些是系統錯誤(判斷是防火墻規則引起的還是服務或程序出錯,判斷需不需要進行相應處理),那些是黑客在進行入侵攻擊(分析出攻擊方式后,可以在相關的代碼頁面重新進行檢查處理,以免有個別頁面存在漏洞而導致入侵成功)……對于日志中顯示的異常,其實有不少記錄并不是代碼自身引起的,比較常見的是有人使用XSS方式攻擊提交引起的異常,對于這些異常可以不用去理會它,只要做好頁面提交入口的SQL注入與XSS攻擊過濾操作就沒有問題。

另外,正常的信息有空的話也要抽時間看看,可以分析出很多已通過防火墻規則的各種操作,查看是否有入侵已經成功(比如查看一些正常進入后臺訪問的IP是否是其他地區的,再查看后臺相關日志看是那位同事操作等)。

對于安全事件日志,查看審核成功與失敗的記錄都要認真看看,主要注意下面內容:正常或失敗的登陸與注銷時間,看看是否是服務器管理員自己上來的,看看是否有非自己創建的帳號;留意是否存在批處理登陸事件(及有可能入侵成功了);各種帳號管理事件與安全組管理事件(入侵成功后可能會創建帳號、修改密碼或刪除帳號等操作,這些都會被記錄下來);審核策略更改事件(是否是管理員自己更改的,如果不是自己的是其他管理員的話,檢查一下更改了什么)。具體可以百度一下《審核WINDOWS安全日志》認真研究一下各種審核事件說明。

3.7. 檢查IIS網站訪問日志

對于網站訪問日志的檢查分析,網上有不少的介紹,這里我就不再重復了,主要說說我自己的見解吧。

IIS日志會將用戶訪問網站的所有鏈接忠誠的記錄下來,如果你的站點用的是GET方式提交參數的話,那么可以很容易從日志中相看到各種SQL注入、XSS的攻擊方法。用POST方式提交的話,那就看不到這些內容了。我們檢查日志主要是查找各種非正常訪問方式。

比如:從日志中查找一些攻擊常用的特殊字符,如',1=1,1>0,update,insert,<,>,#,$,{,sp_,xp_,exe,dll等,檢查一下圖片擴展名的記錄是否有參數存在(檢查是否存在上傳漏洞),當然也可以下個分析工具或自己寫一個。

而訪問日志通常不是孤立的,要與其他的相關日志結合起來分析。

下面舉一個例子給大家說明一下:

在2月10號的時候,我檢查了公司的后臺操作日志,發現有幾個上海IP的訪問記錄(說明:公司網站的后端是獨立域名,別人是不知道的,而公司在上海也沒有其他人員,另外我開發的后臺管理系統每個頁面都經過加密處理,不是正常登陸后從頁面生成的URL點擊的話,是無操作訪問權限的,每個管理員在后臺的所有操作,框架都會認真的全部記錄下來(包括瀏覽頁面記錄))

后臺管理員操作與訪問日志信息:

發現后我就很奇怪,馬上查看對應的登陸日志與IIS日志

并沒有找到登陸日志記錄

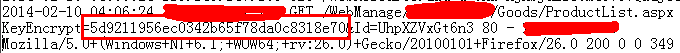

而IIS日志就發現有不少對應的記錄,比如上面用戶操作日志記錄對應的這一條(注:IIS日志記錄的時間時區不是中國所在的東八區,所以時間查看時要加上8)

由于KeyEncrypt這一串加密后的編碼是維一的,所以一查就查到了一條對應的公司IP訪問記錄

然后順滕摸瓜,再反過來查詢用戶操作日志上,這個時間是誰在操作

再然后就直接找那個同事,看看他的機子是否中毒了,是否給人劫持了瀏覽器

事到這里大家以為已經告一段落了,而同事也在重裝系統中~~~

而我重新再按上面手段檢查時發現,有很多同事都有這樣的記錄,來訪IP都是上海與深圳電信、聯通幾個IP段的地址,而前端的頁面也發現了同樣的IP,而對應訪問鏈接的IP全國各地的客戶都有,不可能大家都中毒了,而且這些訪問的所有特點都是大家訪問了指定頁面后,過上幾分鐘或半個小時,就有一條或多條同樣路徑的訪問記錄......突然間有股毛骨悚然的感覺,我們上網還有什么隱私?每訪問一個頁面都有人監控到,而且同時會瀏覽一下看看我們去了那里。到了這里我也不知講什么了(大家可以試試查查自己的服務器日志,看看有沒有下面幾個IP就知道了),這到底是所使用的瀏覽器暴露了我們的訪問還是防火墻?還是其他的軟件呢?這個還得進一步研究才知道。

認真查了一下,主要有這幾個IP段:101.226.102.* 101.226.33.* 101.226.51.* 101.226.65.* 101.226.66.* 101.226.89.* 112.64.235.* 112.65.193.* 115.239.212.* 180.153.114.* 180.153.161.* 180.153.163.* 180.153.201.* 180.153.206.* 180.153.211.* 180.153.214.* 183.60.35.* 183.60.70.* 222.73.76.*

雖然這次發現后臺地址暴露了,也沒有給他們成功訪問進入到系統,不過為了保險起見,后臺登陸馬上加了登陸需要IP授權方式(需要獲取到手機短信驗證碼,提交后獲取當前用戶IP授權方式——能接收短信的手機是后臺系統錄入員工手機號碼)

日志的分析由于大家的系統不一樣,不能直接套用,所以沒有固定的模式,需要根據具體的情況來對應操作,我們要學習的是日志分析的一種思路,這樣才能更好的應用到自己的工作中。

大家應該多百度一下,看看其他朋友是怎么分析日志的,這樣才能更好的提升自己。

其他日志分析例子:https://www.jb51.net/hack/648537.html

3.8. 檢查FTP日志

FTP日志主要檢查是否有人在嘗試入侵,用什么帳號嘗試,是否登陸成功了,做過什么操作等

3.9. 檢查網站相關日志

如果你的網站前后端操作、支付以及相關的業務接口等都有日志記錄的話,也要認真的檢查一下。

首先查查看是否有異常記錄,有的話發給相關的人員進行修復。

而網站后端,主要檢查登陸的管理員訪問的IP地址是否是公司所在地的,有沒有外地IP,有的話是否是公司員工等;有沒有非法登陸,訪問了那些頁面,做過什么操作。

網站前端與業務接口相關日志主要檢查業務邏輯、充值等相關信息,具體得根據各自不同的業務而定。

3.10. 檢查服務器運行進程

在服務器安裝好以后,最好馬上將服務器正在運行的進程拷屏并保存下來,在平常維護服務器時,可以拿出來和當前正在運行的進程進行對比,看看有沒有多出一些不認識的進程,有的話百度一下看看是什么軟件,有什么作用,是否是危險的后門程序等。

4. 備份數據

做好數據庫的自動備份操作,經常檢查一下當天的備份是否運行成功(有時會因為數據滿了或其他異常導致沒有備份成功),萬一備份失敗而數據庫又發生問題的話,嘿嘿~~~會發生什么事情就不言而預了。如果空間大的話,而數據又非常重要,那每天就做多幾次備份或數據同步等操作就保險多了。如果大多數朋友都只有一臺或幾臺獨立的服務器,那除了自動備份外,每天壓縮數據庫后下載到本地備份還是很有必要的。

定期備份網站和相關圖片。

定期備份前面所說的各種日志(有時要查看分析一些信息時就要用到,比如給入侵一段時間后才發現,這時就要慢慢翻看歷史日志了,看是那里出現的漏洞引起的,好進行修復),并清理已備份好的日志文件(有的朋友常期不清理日志,有時會因為日志存放空間爆滿而發生錯誤)

5. 相關說明

1、防黑的工作是任重而道遠的,除了要做好安全設置外,平時還得細分的做好服務器相關的檢查維護工作。

2、可以定期使用各種黑客工具,嘗試攻擊自己的服務器,查看是否有漏洞存在。認真到各大論壇、網站學習各種不同的攻擊技巧,只有了解對手的攻擊手段,才能做好防護工作。

3、在檢查過程中,發現有不熟悉的設置改變了,需要立即聯系相關同事咨問,確保服務器安全。

4、服務器設置方面,所有防火墻提示的操作先禁用,當發現某個服務或什么運行不了時再開放,這樣才不會將服務器一些不必要的端口給開放出去。

5、當查出有問題時,需要詳細分析所有新舊日志,查看他是如果進入的,進行了什么操作,才能制定對應的策略,防止下一次再給入侵。

6、服務器的日志的分析是靈活多變的,不同的問題分析方式方法也不一樣,而且需要不同日志結合起來綜合分析。這需要不斷的學習以及經驗的積累。

7、當然如果你能了解網站的程序架構的話,對網站的安全性會更有幫助。

由于文筆有限,本文寫的肯定還有不少遺漏的地方,也請各位大大指出一下,最后也希望本文能對你有所幫助。

如果你覺本篇文章有幫到你,也請幫忙點推薦。

版權聲明:

本文由AllEmpty發布于博客園,本文版權歸作者和博客園共有,歡迎轉載,但未經作者同意必須保留此段聲明,且在文章頁面明顯位置給出原文鏈接,如有問題,可以通過1654937#qq.com 聯系我,非常感謝。

發表本編內容,只要主為了和大家共同學習共同進步,有興趣的朋友可以加加Q群:327360708 或Email給我(1654937#qq.com),大家一起探討,由于本人工作很繁忙,如果疑問請先留言,回復不及時也請諒解。